Moltissimi gli utenti che hanno segnalato la ricezione di una singolare email, minacciosa e preoccupante, che sembra inviata da un avvocato. In realtà cerca di far scaricare un virus spacciandolo per antivirus

Ma quale antivirus?

Roma – Scrive Davide S.: "giro questa e-mail truffa, molto infida, anche il sito risulta credibile per l'utente inesperto, in verità non so cosa faccia il software scaricato, di sicuro c'è solo che McAfee ed altri tool non rilevano nulla. Ho già ricevuto diverse segnalazioni, il link cambia, ma è sempre uno dei "soliti" *.biz. Devono essere gli stessi autori della mail riguardante la fattura non pagata che girava un po' di tempo addietro. Sperando che possa evitare che ci caschino troppe persone".

La quantità di email di questo tipo giunte agli utenti di Punto Informatico induce a ritenere che si tratti di una operazione spammatoria su vastissima scala. Lo confermano gli studi legali citati come mittenti dalle email truffaldine che non solo non hanno nulla a che vedere con quanto sta accadendo, ma si trovano anche a subire le molte chiamate di protesta degli utenti.

Orlin V. ne parla come "il non plus-ultra del phishing" mentre M. racconta nel dettaglio: "Il mittente, presentandosi come un sedicente avvocato di uno studio legale genovese, mi invita a cessare l'invio di email presso la sua casella postale". E rileva come "l'indirizzo presunto del mittente è quantomeno insolito per uno studio legale: avvocatogentiliromaioyhzh@email.it" e nella lettera si invita a "scaricare un fantomatico antivirus da http://www.adwarezap.biz, URL che ricercato in Google non dà nessun risultato. Strano per essere un prodotto pluripremiato come si "sventola" sul sito. Adwarezap.biz risulta registrato ad un fantomatico Giancarlo Lavazza ed attivato il 21/11/06: in una settimana il prodotto è già leader del mercato!". Non solo: "via Carlo Magno, stando a Maporama, a Genova non esiste e ad un rapido sguardo, forse nemmeno uno studio legale chiamato "Gentili". Possiedo un antivirus regolarmente aggiornato (Kaspersky) che non segnala nulla".

In realtà, le email segnalate dai lettori puntano a diverse URL, da quella citata da M. fino a www.killmalaware.biz o www.SpyProductKiller.biz, www.notmorespyware.biz ed altri ancora. Tutti intestati a nominativi fasulli e tutti aperti di recente, nonché tutti siti sui quali si troverebbe un miracoloso antivirus capace di ogni cosa: persino la loro home page è identica. Cambiano invece di volta in volta gli studi legali inesistenti ma tirati in ballo nell'email truffaldina.

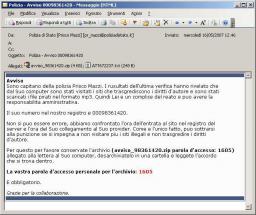

Ma ecco il testo di un messaggio-tipo:

"Gentile utente (indirizzo utente)

sono l'avvocato Gianluca Gentili titolare dell'omonimo studio Legale, mi trovo costretto a riscriverle perchè continuano ad arrivarmi dal suo indirizzo di posta (indirizzo utente) messaggi dal contenuto sconveniente.

La rimando a tal proposito a verificare l'ultimo arrivato, che riporto in coda a questo messaggio.

Non sono un esperto informatico, tuttavia il tecnico del nostro studio sostiene che questi invii da parte sua sono probabilmente involontari e causati da un worm informatico. Dice inoltre che è possibile rimuovere questo virus con il software antivirus scaricabile dall'indirizzo http://www.killmalaware.biz

Io non ho nè le competenze nè il tempo per verificare l'esattezza di questa teoria, purtroppo mi trovo costretto a DIFFIDARLA dal continuare questi invii seccanti alla mia posta di lavoro. Se riceverò UN SOLO ALTRO MESSAGGIO di questo genere procederò per vie legali senza ulteriore avviso.

Sospenda questi invii o, se si tratta di un virus, lo disinstalli al più presto perchè sicuramente non sono l'unico che sta ricevendo questa immondizia da lei.

Le ricordo che i reparti di polizia informatica hanno i mezzi per risalire alla vera identità del proprietario di un indirizzo email, per quanto registrato con dati di fantasia o internazionale. Per cui non creda di poter continuare a inondare la mia casella email con queste pubblicità sconvenienti.

in attesa di un suo sollecito riscontro, Cordialità

Studio Legale

Gentili e soci

Torino"

Al messaggio segue l'email che l'"avvocato" avrebbe ricevuto dall'utente a cui ha mandato la sua "diffida":

"To: Studio Gentili e soci

Sent: Thursday, November 23, 2006 11:32 AM

Subject: aprilo

apri lo zip allegato è un gioco gay!

provalo e fallo girare!!

ciao!"