Computer, notebook, stampanti, scanner, ecc.

Per tutto quello che riguarda l’informatica vieni al nostro negozio di Fidenza, via La Bionda 11.

Computer, notebook, stampanti, scanner, ecc.

Per tutto quello che riguarda l’informatica vieni al nostro negozio di Fidenza, via La Bionda 11.

Qualche volta con la stampa 3D produciamo oggetti “per divertimento”.

Ecco quindi il “coltellino svizzero multiuso” che si trasforma in supporto da tavolo per smartphone!

Stampato in robusto PETG per un cliente molto speciale.

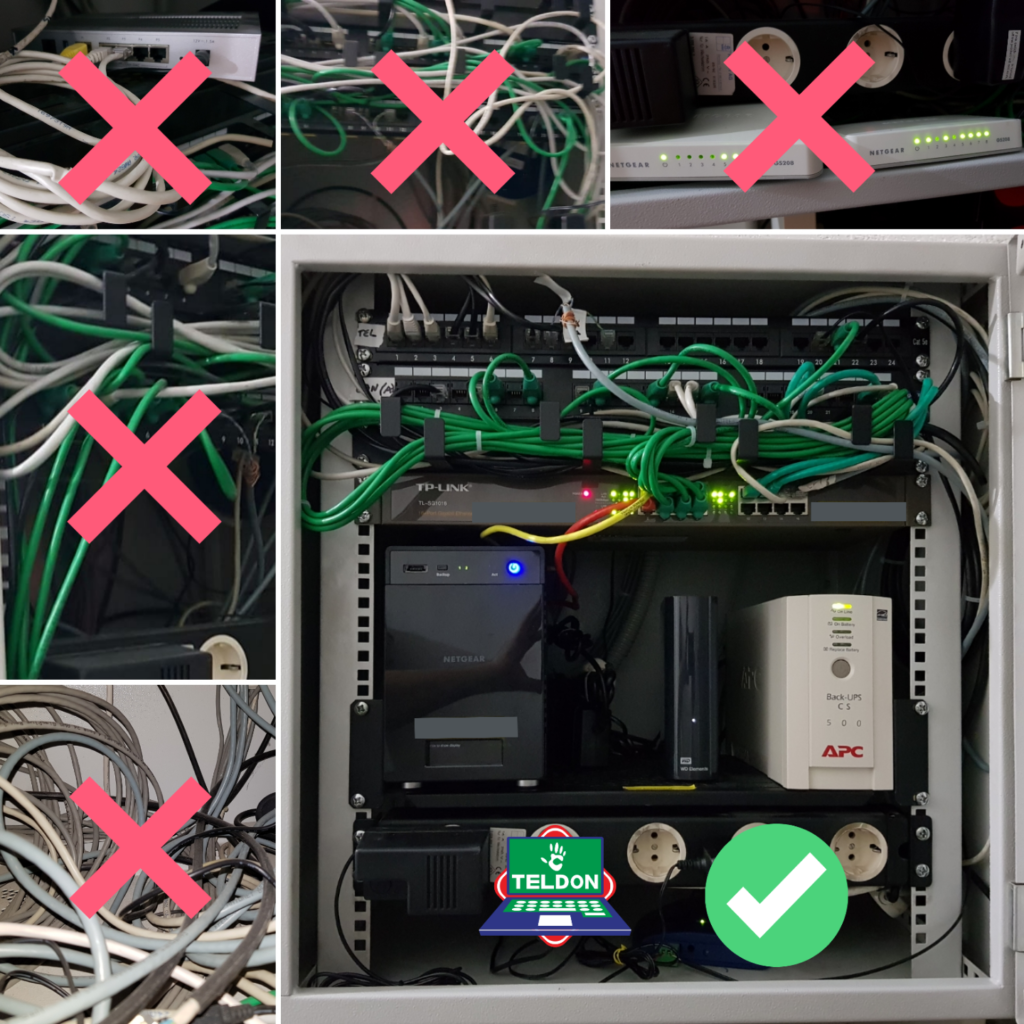

Una cattiva organizzazione dei cavi di rete può nascondere degli errori di cablaggio tra i vari dispositivi.

Inoltre l’utilizzo “in cascata” di svariati hub e switch provoca rallentamenti nella connessione dei dispositivi locali e verso internet.

Offriamo la nostra esperienza per eliminare i grovigli e riorganizzare l’armadio rack del vostro ufficio.

Nelle foto un esempio di situazione prima-dopo.

I cavi erano aggrovigliati e le connessioni con le postazioni PC erano suddivise su 3 (tre!) switch 10/100 Mbps collegati in cascata al modem, il tutto alimentato direttamente alla rete elettrica senza protezioni.

Nel nostro intervento abbiamo sostituito gli switch con uno singolo rackmount GigaBit, abbiamo riposizionato i cavi patch in modo ordinato e inoltre abbiamo inserito dentro l’armadio rack un NAS che prima era “appoggiato a terra” e abbiamo aggiunto un gruppo di continuita (UPS) per mantenere alimentati gli apparati anche in caso di mancanza di alimentazione elettrica.

Forse è giunto il momento

Molte persone utilizzano la stessa password un po’ per tutto. Basta quindi una disattenzione per fornire ai “cattivi” i propri dati di accesso in modo facile facile.

Prestate sempre la massima attenzione quando compilate un modulo di login, soprattutto se appare all’improvviso mentre già state utilizzando il sito o servizio.

Scegli internet ultra veloce per la tua casa o per la tua azienda, scegli EOLO.

Navighi a 30 mega e chiamate senza limiti.

Vieni a trovarci in negozio per attivare la tua linea.

Una idea di alcuni anni addietro dimostra l’enorme versatilità degli smartphone dotati di fotocamera.

Si tratta dei Semacode (QR code, ed anche altri), ingegnosi codici a barre che possono essere ‘letti’ tramite una speciale applicazione che utilizza come “scanner” la fotocamera di cui questi cellulari sono provvisti. I Semacode si stanno via via diffondendo su giornali e poster pubblicitari. Una volta avvenuta l’acquisizione del codice a barre, il programma procede all’apertura del sito Internet il cui indirizzo è contenuto all’interno del codice a barre stesso, utilizzando il browser presente nel telefono cellulare. Continua la lettura di L’era dei barcode 2D

Roma – Alcune ricerche nel campo della sicurezza hanno evidenziato la presenza di nuovo malware, difficile da rilevare e da rimuovere, che potrebbe infilarsi nei meandri meno accessibili e meno maneggevoli del disco fisso del computer. Si tratta di un rootkit basato sul Trojan.Mebroot, un software che impiega una tecnica vecchia di dieci anni – ma ancora efficace – per occultarsi alla "vista" degli antivirus. E che viene sparato da siti infetti.

Sarebbero circa 30 mila gli spazi web, la maggior parte dei quali in Europa, che attentano alla sicurezza dei computer non aggiornati con le più recenti patch. Secondo quanto emerge dagli studi del team iDefense di Verisign, dalla metà di dicembre scorso il "nuovo" vermicello è stato in grado di infettare ben 5000 macchine in due tranche separate, precisamente il 12 e il 19 dicembre. I cracker che lo hanno sguinzagliato sarebbero gli stessi che hanno immesso in rete il Torpig Trojan, analogo malware che è riuscito a conquistarsi la CPU di oltre 250 mila PC.

Il metodo di contagio impiegato è quello di attrarre la vittima su un sito opportunamente configurato. Una volta collegato, il sito tenta in tutti i modi possibili di iniettare il codice malevolo sul PC. Qualunque computer, con qualsiasi sistema operativo, visto che un rootkit viene lanciato dal Master Boot Record prima del sistema operativo stesso.

"In sostanza, se si può prendere il controllo del Master Boot Record, si prende il controllo del sistema operativo e, di conseguenza, del computer su cui risiede", ha scritto Elia Florio, ricercatore di Symantec, nel blog dell'azienda.

Il direttore di nCircle Network Security, Andrew Storms, è preoccupato per la grande scaltrezza dei cracker che hanno avviato questa nuova ondata di infezioni: "Al momento la rilevazione è ancora incerta, ma già dai giorni scorsi molti produttori ne hanno confermato l'individuazione. Quanto alla diffusione, al momento non molti sembrano averla evidenziata".

Marc Maiffret, security researcher indipendente, è convinto che "far funzionare bene questo tipo di malware sia sempre stata una grande sfida per i cracker. Per prendere il controllo dei PC già da qualche anno si preferiscono metodi diversi". E, pur ritenendo che presto si aggiungeranno altre varianti al medesimo tipo di infezione, rassicura: "Non ci vorrà molto per le aziende produttrici di antivirus a reagire".

Marco Valerio Principato

Fonte: Punto Informatico

Roma – Un bel codice scritto ad arte e inserito in un banner tira fuori un pop-up che avverte della presenza di un problema di sicurezza sul PC. In cambio di un importo in denaro e delle informazioni sulla carta di credito, il pop-up offre subito la soluzione. Basta cadere in questa semplice trappola e il malcapitato utente si ritrova, nel migliore dei casi, una magnifica backdoor sul PC, senza aver risolto il suo problema di sicurezza che, beninteso, non esiste. E con i dati della carta di credito compromessi.

Perché accade? Il grande nome del sito, la grande fama, la provata e rinomata notorietà, unite alla frequente negligenza nel mantenere aggiornate le difese o, addirittura, nell'esserne del tutto sprovvisti: queste sono le ragioni che, in coppia con l'ingenuità e le alzate di spalle di tante persone, lasciano via libera al malware pubblicitario, quello che viene diffuso da banner infetti.

Ciò accade con allarmante regolarità a molti internauti, spesso inconsapevoli utenti di siti di grande richiamo. "Si tratta di siti rispettabili, con alti valori di traffico", dice Don Jackson, un ricercatore di SecureWorks, azienda che si occupa di sicurezza informatica e segue questi fenomeni. "L'obiettivo (degli estensori della malapubblicità, ndR) è compromettere i computer degli utenti e, fondamentalmente, poterne disporre a volontà". Finalità che, come ben sanno i lettori di PI, significa creare elementi attivi per le Botnet.

Secondo il ricercatore, il fenomeno è molto esteso e riguarda potenzialmente migliaia di siti, la maggior parte dei quali legati all'entertainment e alla televisione. Jackson sostiene anche di aver tentato di intervenire cercando di far chiudere quei siti che SecureWorks ha individuato come colpevoli, ma, ammette, per ogni due siti chiusi, almeno altrettanti sono ancora operativi.

Il fenomeno nel suo complesso, certamente preoccupante, non è che la punta di un iceberg: nessuno dei grandi nomi si occupa direttamente dei rapporti pubblicitari, bensì si serve di altrettanto grandi agenzie pubblicitarie, che acquistano lo spazio necessario per collocare il proprio prodotto. Che a sua volta è il collage dei lavori di agenzie più piccole: la storia, dunque, si ripete. E, assieme alla storia, si ripete il muro di gomma: quando la filiera è lunga, diventa difficile – se non impossibile – risalire al primo responsabile.

Sul piano tecnico, spiega Channel Register, il metodo rivelatosi tra i più efficaci per limitare i danni è quello di utilizzare, nel caso del browser Firefox, l'estensione noscript, che impedisce l'esecuzione di script attivi in una pagina web, se i relativi siti non vengono specificamente autorizzati dall'utente. In Internet Explorer è possibile fare altrettanto intervenendo sulle opzioni Internet. Di certo vi è che gran parte degli utenti impiega i browser in modalità as is (così com'è), lasciando alle circostanze molte strade sgombre.

Peraltro non è la prima volta che si fanno i conti su vicende del genere e il proliferare di questo fenomeno non fa che peggiorare una situazione già evidenziata come pericolosa in circostanze analoghe. Ancora una volta, dunque, occorre ridurre al minimo l'ingenuità, essere sempre aggiornati con le protezioni e, per default, non avere fiducia in nessun sito, anche se arcinoto. Soprattutto, non utilizzare i browser in modalità OOBE (Out Of Box Experience, esperienza appena fuori dell'imballo) ma alzarne subito le protezioni seguendo il criterio universalmente riconosciuto come il più sicuro, quello dei firewall: tutto ciò che non è espressamente consentito è vietato. Se, nel navigare, si scopre che un determinato sito riesce del tutto illeggibile, con cautela si ridurranno i divieti uno per volta e ad personam situm.

Marco Valerio Principato

Fonte: Punto Informatico

Mountain View (USA) – È con malcelato imbarazzo che, negli scorsi giorni, Mozilla Foundation ha preannunciato il rilascio di un nuovo aggiornamento a Firefox che dovrebbe sistemare diversi problemi introdotti dalla recentissima release 2.0.0.8. Problemi che, almeno in un caso, sono stati segnalati anche sui forum di Punto Informatico.

"La versione 2.0.0.8 ha corretto circa 200 problemi, ma disgraziatamente ha introdotto alcune regressioni", si legge in questo comunicato di Mozilla. "Molti utenti non vedranno alcuna differenza o non sperimenteranno alcun problema, e i 200 fix rendono l'udpate 2.0.0.8 di grande valore, ma non dovreste mai dover scegliere tra funzionalità e sicurezza. Così stiamo lavorando in fretta per capire e correggere questi problemi".

La "patch della patch", come si potrebbe definire l'imminente update di Mozilla, verrà introdotta con Firefox 2.0.0.9. Tra i problemi corretti da questa release ve ne sono alcuni legati al crash del browser in fase di esecuzione, alla non corretta gestione dell'attributo CSS "clear", al mancato funzionamento delle applet Java sotto Windows Vista, alla disattivazione di alcuni add-on, e alla gestione delle image map (se si rimuove un solo elemento, scompare l'intera mappa).

Gli sviluppatori forniscono dei workaround che permettono agli utenti di sistemare fin d'ora la maggior parte dei problemi, senza dunque dover necessariamente attendere il rilascio di Firefox 2.0.0.9. Gli unici bug che al momento non possono essere corretti manualmente sono quelli relativi ai crash allo startup e alla gestione delle image map.

Mozilla conta di rendere disponibile Firefox 2.0.0.9 entro la fine della prossima settimana.

Fonte: Punto Informatico